الجريمة الإلكترونية

لعل أخطر أنواع منشئي البرامج الضارة هم المتطفلون ومجموعات المتطفلين الذين ينشئون البرامج الضارة سعيًا إلى تحقيق أهدافهم الإجرامية.

- يقوم هؤلاء المجرمون الإلكترونيون بإنشاء فيروسات الحواسيب وبرامج أحصنة طروادة التي يمكنها:

- سرقة رموز الوصول إلى الحسابات المصرفية

- الإعلان عن منتجات أو خدمات على حاسوب الضحية

- استخدام موارد الحاسوب المصاب بشكل غير قانوني، لتطوير وتشغيل:

- حملات البريد الإلكتروني العشوائي

- الهجمات الموزعة على الشبكات (تعرف أيضًا باسم هجمات حجب الخدمة الموزّعة DDoS)

- عمليات الابتزاز.

* الجرائم على الإنترنت..

دعم مرسلي البريد العشوائي

يمكن للخوادم الوكيلة لحصان طروادة، وفيروسات أحصنة طروادة المتعددة الأغراض التي تعمل كخوادم وكيلة، مهاجمة حواسيب متعددة وإصابتها، وذلك لإنشاء "شبكة زومبي". وبذلك يتحكم المجرم الإلكتروني في كل حاسوب ضمن شبكة زومبي ويستطيع استخدام قدرة الحوسبة المجمّعة لديه لتوزيع أعداد كبيرة من رسائل البريد الإلكتروني العشوائي.

لماذا يستخدم مرسلو البريد الإلكتروني العشوائي شبكات زومبي

باستخدام فيروس حصان طروادة لإعداد شبكة زومبي تتكوَّن من آلاف أو عشرات آلاف الحواسيب المصابة، يستطيع مرسلو البريد الإلكتروني العشوائي الاستفادة مما يلي:

- توزيع البريد الإلكتروني العشوائي يكون مجهول المصدر، بحيث لا تكشف عناوين الرسائل ومعلومات تسليم الرسائل الأخرى عن العنوان الحقيقي لمرسل البريد الإلكتروني العشوائي.

- يمكن إتمام حملة بريد إلكتروني عشوائي واسعة النطاق بشكل سريع جدًا ، نظرًا لأن عددًا كبيرًا من حواسيب زومبي يرسل رسائل البريد الإلكتروني العشوائي في آن واحد.

- غالبًا ما تكون تقنيات القائمة السوداء، التي قد تمنع استلام رسائل البريد الإلكتروني من العناوين المدرجة في القائمة السوداء، غير فعالة لمكافحة هذا النوع من حملات البريد الإلكتروني العشوائي. ويرجع السبب في ذلك إلى وجود عدد كبير جدًا من الحواسيب التي ترسل رسائل البريد الإلكتروني العشوائي ضمن شبكة زومبي، وقد يكون عدد كبير منها لم يتم استخدامه من قبل لأغراض البريد الإلكتروني العشوائي.

ما هي هجمات DDoS؟

غالبًا ما يشار إلى الهجمات الموزعة على الشبكات باسم هجمات حجب الخدمة الموزعة (DDoS). ويستفيد هذا النوع من الهجمات من حدود القدرة الخاصة التي تنطبق على أي موارد للشبكة، مثل البنية التحتية التي تمكّن موقع ويب للشركة. سترسل هجمات DDoS طلبات متعددة إلى مورد الويب الذي تمت مهاجمته، بهدف تجاوز قدرة موقع الويب على معالجة الطلبات المتعددة... وبالتالي منعه من العمل بشكل صحيح.

تتضمن الأهداف الاعتيادية لهجمات DDoS:

- مواقع التسوق عبر الإنترنت

- الكازينوهات عبر الإنترنت

- أي شركة أو مؤسسة تعتمد على توفير الخدمات عبر الإنترنت

كيف يعمل هجوم DDoS

تخضع موارد الشبكة، مثل خوادم الويب، لحدود معينة لجهة عدد الطلبات التي يمكن خدمتها في آن واحد. وبالإضافة إلى حدود قدرة الخادم، سيكون للقناة التي تربط الخادم بالإنترنت نطاق تردد / قدرة محدودة أيضًا. ومتى تجاوز عدد الطلبات حدود قدرة أي مكون من مكونات البنية التحتية، من المحتمل أن يتراجع مستوى الخدمة كما يلي:

- ستكون الاستجابة للطلبات أبطأ بكثير من المعتاد.

- سيتم تجاهل بعض، أو كل، طلبات المستخدمين تمامًا.

عادة ما يكون الهدف الأقصى للمتطفل هو منع العمل الطبيعي لمورد ويب تمامًا، أي "حجب الخدمة" تمامًا. وقد يطلب المتطفل أيضًا المال مقابل إيقاف الهجوم. وفي بعض الحالات قد يكون هجوم DDoS بهدف محاولة تشويه سمعة أعمال أحد المنافسين أو الإضرار بها.

استخدام "شبكة زومبي" (بوت نت) لإجراء هجوم DDoS

لإرسال عدد كبير للغاية من الطلبات إلى المورد الضحية، سيقوم المجرم الإلكتروني غالبًا بإنشاء "شبكة زومبي" من الحواسيب التي أصابها. ولأن المجرم يسيطر على إجراءات كل حاسوب مصاب في شبكة الزومبي، يمكن أن يكون حجم الضرر الذي يلحقه الهجوم بموارد شبكة الضحية هائلاً.

طبيعة تهديدات DDoS اليوم

في الفترة من أوائل الألفينيات إلى منتصفها، كان هذا النوع من النشاط الإجرامي شائعًا جدًا. ومع ذلك، انخفض عدد هجمات DDoS الناجحة. ومن المحتمل أن يرجع هذا الانخفاض في هجمات DDoS إلى ما يلي:

- تحقيقات الشرطة التي أدت إلى اعتقال المجرمين في جميع أنحاء العالم.

- الإجراءات المضادة الفنية التي كانت ناجحة في مواجهة هجمات DDoS

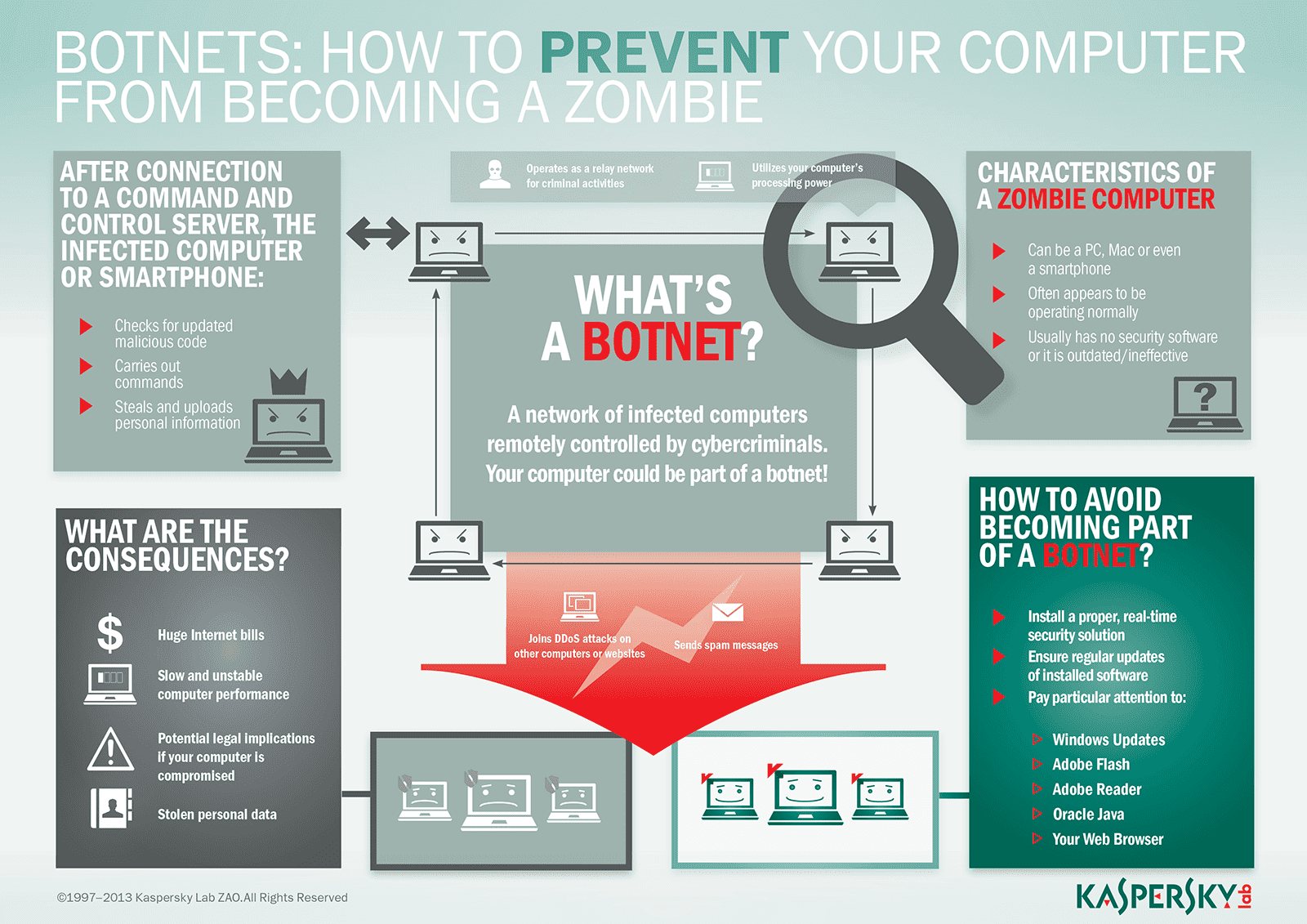

ما هي شبكة بوت نت؟

تتألف كلمة بوت نت (Botnet) من كلمتين هما "روبوت" (robot) و"شبكة" (network). يستخدم المجرمون الإلكترونيون فيروسات أحصنة طروادة خاصة لاختراق أمن العديد من حواسيب المستخدمين والسيطرة على كل حاسوب وتنظيم جميع الأجهزة المصابة في شبكة من "العناكب الآلية" التي يمكن للمجرم إدارتها عن بُعد.

كيف تؤثر شبكات بوت نت عليك

يسعى المجرمون الإلكترونيون غالبًا إلى إصابة الآلاف أو عشرات الآلاف أو حتى الملايين من الحواسيب والتحكم فيها، بحيث يستطيع المجرم الإلكتروني التصرف كسيد "شبكة زومبي" كبيرة، أو "شبكة روبوت"، التي يمكنها نشر هجمات حجب الخدمة الموزعة (DDoS) أو حملة بريد إلكتروني عشوائي واسعة النطاق أو أنواع أخرى من الهجوم عبر الإنترنت.

في بعض الحالات، سيقوم المجرمون الإلكترونيون بتأسيس شبكة كبيرة من أجهزة زومبي ومن ثم بيع الوصول إليها لمجرمين آخرين، سواء على أساس التأجير أو كبيع فوري. وقد يعمد مرسلو البريد الإلكتروني العشوائي إلى استئجار شبكة أو شرائها لإجراء حملة بريد إلكتروني عشوائي واسعة النطاق.

كيف تتجنب أن يصبح حاسوبك جزءًا من شبكة بوت نت

يساعد تثبيت برامج فعالة للحماية من البرامج الضارة في حماية حاسوبك من تهديدات أحصنة طروادة وغيرها.

هجمات الرسائل القصيرة وتهديدات البرامج الضارة للأجهزة المحمولة

جميع الأجهزة المحمولة معرضة لتهديدات متنوعة. وهذه التهديدات تزداد مع الأعوام وستظل خطرًا كبيرًا على مستخدمي الأجهزة المحمولة في الأعوام المقبلة. تمثل هجمات الرسائل القصيرة، على وجه التحديد، تهديدًا كبيرًا لجميع مستخدمي الأجهزة المحمولة.

تتضمنهجمات الرسائل القصيرة إنشاء المجرمين الإلكترونيين برامج ضارة مصممة لاستهداف جهاز الضحية المحمول ونشرها. وقد صُممت أحصنة طروادة هذه بدورها لإجراء مكالمات غير مصرح بها أو إرسال رسائل نصية غير مصرح بها من دون علم المستخدم أو موافقته. تُوجه هذه المكالمات والرسائل النصية بعد ذلك إلى خدمات الرسائل النصية المدفوعة أو إلى أرقام ذات رسوم استثنائية يديرها المجرم الإلكتروني ويحقق بذلك تدفقات ضخمة من الإيرادات لصالح شبكات المجرمين الإلكترونيين.

كيفية حماية نفسك من البرامج الضارة المستهدِفة للهواتف المحمولة

من خلال تثبيت برامج فعالة للحماية من البرامج الضارة، يمكنك حماية أجهزتك المحمولة من أحصنة طروادة التي تشن هجمات الرسائل القصيرة والمكالمات غير المصرّح بها.

سرقة العملة الإلكترونية

بالإضافة إلى استخدام فيروسات أحصنة طروادة لسرقة الأموال من الحسابات المصرفية الشخصية والخاصة بالشركات، يعمل المجرمون الإلكترونيون أيضًا على إنشاء وتوزيع برامج التجسس من أحصنة طروادة التي تسرق "العملة على الإنترنت" من محافظ المستخدمين الإلكترونية الشخصية، على سبيل المثال، من حساب المستخدم e-gold أو WebMoney.

تجمع برامج أحصنة طروادة هذه معلومات حول رموز الوصول / كلمات المرور الخاصة بحسابات المستخدمين ومن ثم ترسل البيانات إلى المجرم. وعادة ما يتم جمع المعلومات عن طريق البحث عن الملفات التي تخزّن بيانات شخصية عن مالك الحساب وفك ترميزها.

كيف تحمي حاسوبك من فيروسات أحصنة طروادة التي تمكّن السرقة

يساعد تثبيت أحد الحلول الفعالة للحماية من البرامج الضارة في حماية أجهزتك من أحصنة طروادة وغيرها من الهجمات عبر الإنترنت.

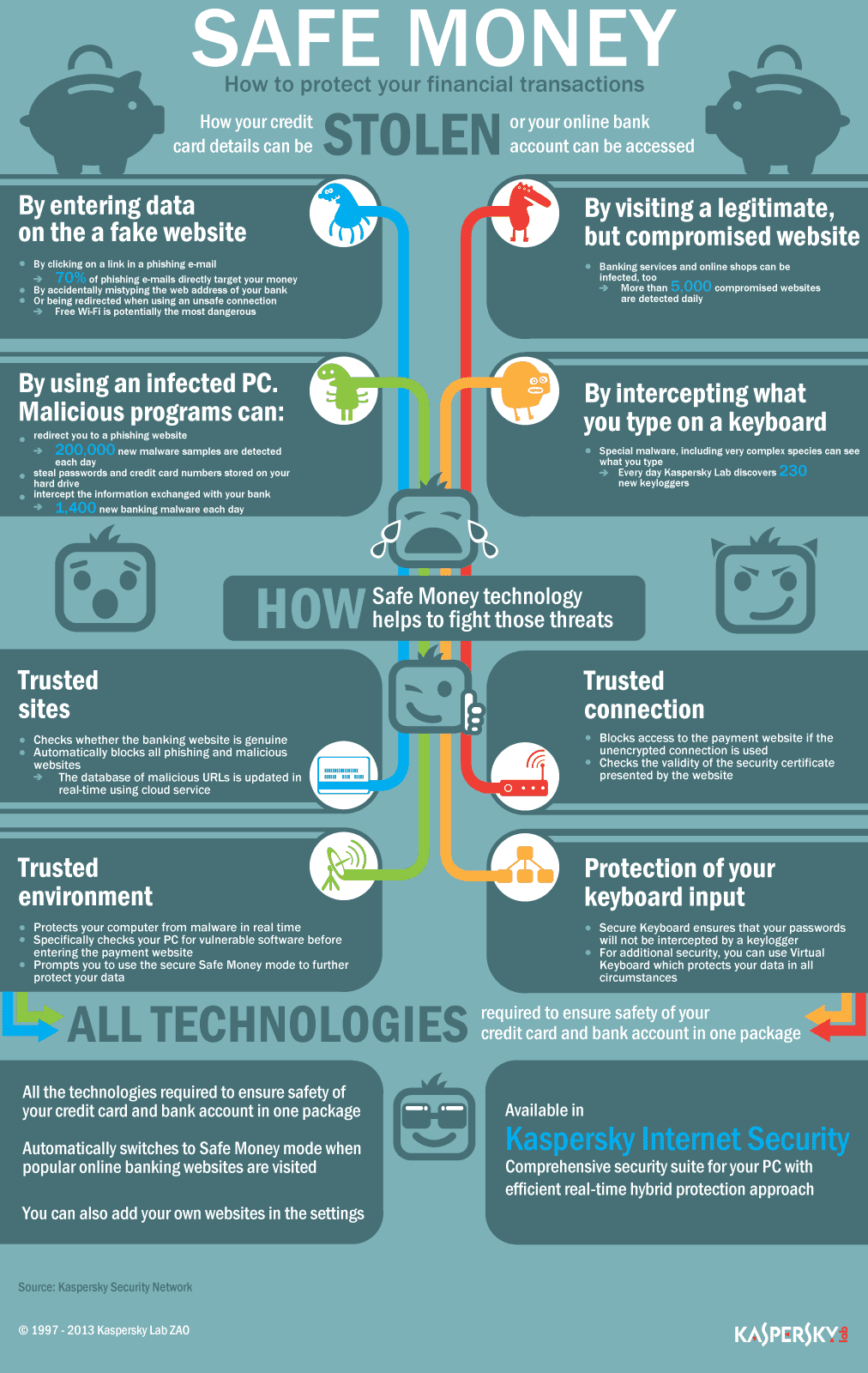

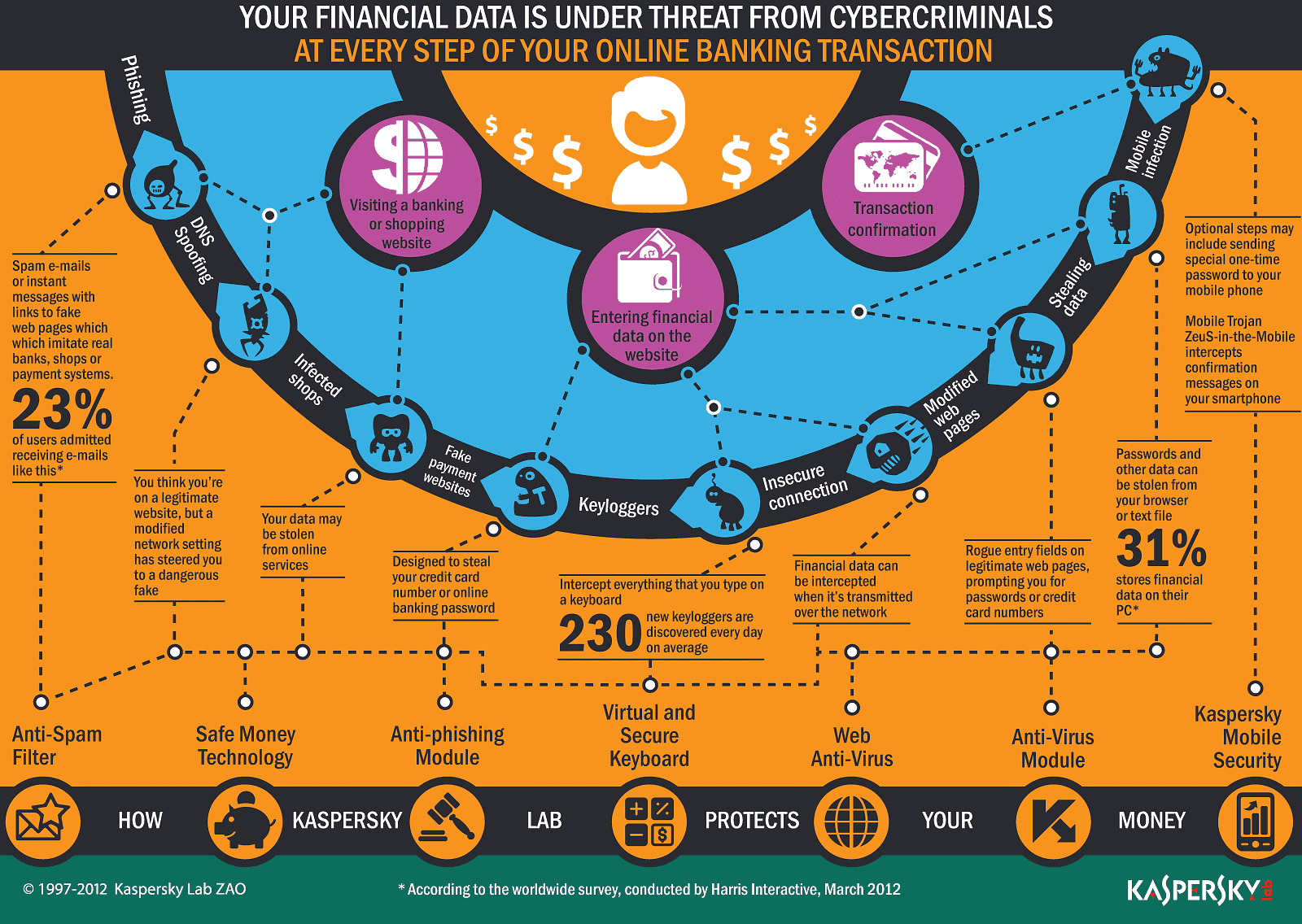

كيف تحمي معلومات معاملاتك المصرفية عبر الإنترنت من السرقة

رسومات معلومات حول البيانات المالية مع الرواج المتزايد للخدمات المصرفية عبر الإنترنت، أصبحت سرقة المعلومات المصرفية إحدى أبرز أنواع الأنشطة الإجرامية عبر الإنترنت. وبالإضافة إلى سرقة رموز الوصول للحسابات المصرفية الشخصية، وحسابات الشركات المصرفية، يسرقالمجرمون الإلكترونيون أيضًا أرقام بطاقات الائتمان وغيرها من بطاقات الدفع الأخرى.

كيف تؤثر عليك سرقة المعلومات المصرفية

يستخدم المجرمون عددًا من التقنيات للوصول إلى المعلومات المصرفية، ومن ثَم سرقة الأموال:

- نوافذ مواقع ويب مزيّفة/strong>تستطيع فيروسات أحصنة طروادة أن تهاجم حواسيب الضحايا وتعرض نافذة حوار أو صورة على حاسوب كل مستخدم. ستحاكي النافذة مظهر موقع ويب التابع للمصرف الذي يتعامل معه المستخدم، وستطلب منه إدخال اسم المستخدم وكلمة المرور.

- البريد الإلكتروني العشوائي والتصيّد الاحتياليقد تزعم رسائل البريد الإلكتروني للتصيّد الاحتيالي أنها مُرسلة من مصرف الضحية، مطالبة بتأكيد اسم المستخدم وكلمة المرور. ولإقناع الضحية بإدخال بياناته الشخصية، غالبًا ما تشير رسائل البريد الإلكتروني إلى أن المستخدمين الذين لا يدخلون المعلومات المطلوبة سيتم تعليق وصولهم إلى حساباتهم.

- أحصنة طروادة لمسجلات لوحة المفاتيحستراقب برامج "التجسس على لوحة المفاتيح" هذه النشاط على حاسوب الضحية وتنتظر حتى يتصل المستخدم بموقع ويب مصرفي فعلي. وبمجرد وصول المستخدم إلى موقع ويب مصرفي، مُدرج على قائمة مواقع المصارف لحصان طروادة، يبدأ فيروس حصان طروادة في التقاط ضغطات المفاتيح التي ينقرها المستخدم على لوحة المفاتيح. بذلك يتمكن المجرمون الإلكترونيون من سرقة البيانات، بما فيها بيانات تسجيل الدخول واسم المستخدم وكلمة المرور، التي تمكّن المجرم من الوصول إلى حساب المستخدم... ومن ثم تحويل الأموال.

حماية المعاملات المصرفية عبر الإنترنت

تقدّم العديد من الشركات حلولاً من المستوى العالمي للحماية من البرامج الضارة التي توفر الحماية من فيروسات أحصنة طروادة والفيروسات المتنقلة وفيروسات الحاسوب والتهديدات الأخرى، وتوفر أيضًا الحماية من التصيّد الاحتيالي والبريد الإلكتروني العشوائي؛ وبذلك يمكن الاستفادة من معاملات مصرفية عبر الإنترنت أكثر أمانًا، عبر أنظمة الحاسوب الأساسية.

أساليب نشر البرامج الضارة وفيروسات الحاسوب المتطورة

لارتكاب مجموعة كبيرة من الجرائم الإلكترونية، بما فيها سرقة التفاصيل المصرفية أو تحقيق إيرادات من أرقام الهواتف ذات الرسوم الاستثنائية أو طلب مبالغ فدية عمل المجرمون الإلكترونيون على إنشاء فيروسات متنقلة عبر الشبكة وتوزيعها... التي يتسبب الكثير منها في انتشار أوبئة الإنترنت.

هجمات فيروسات الحاسوب واسعة النطاق

يعمد المجرمون الإلكترونيون إلى تنويع أساليبهم في نشر فيروسات الحاسوب، وفقًا لأهدافهم. غالبًا ما يسعى المجرمون الإلكترونيون إلى تثبيت أحصنة طروادة على أكبر عدد ممكن من الحواسيب، في جميع أنحاء العالم. تتضمن الأمثلة السابقة للفيروسات المتنقلة:

- Mydoom

- Bagle

- Warezov – فيروس متنقل للبريد

الحد من انتشار هجمات فيروسات الحاسوب

في بعض الحالات، بدلاً من محاولة نشر فيروسات الحاسوب عبر أقصى عدد من المستخدمين، قد يتعمّد المجرمون الإلكترونيون الحد من عدد الحواسيب التي يريدون إصابتها. وبهذه الطريقة، يتجنب المجرمون جذب الأنظار وانتباه وكالات إنفاذ القانون إليهم.

لتحقيق عدد محدود من الإصابات، يختار المجرم عدم استخدام فيروس متنقل للشبكة غير متحكم فيه. وبدلاً من ذلك، قد يستخدم أحد مواقع ويب التي أصابها بحصان طروادة. يمكن للمجرم مراقبة عدد الزائرين إلى موقع ويب ووضع حد لعدد الحواسيب التي يهاجمها حصان طروادة.

الهجمات المستهدفة

على عكس هجمات فيروسات الحاسوب الواسعة النطاق، التي تهدف إلى إصابة أكبر عدد ممكن من الحواسيب، تستخدم الهجمات المستهدفة أسلوبًا مختلفًا تمامًا. تحاول الهجمات المستهدفة إصابة الشبكة الخاصة بشركة أو مؤسسة واحدة مستهدفة، أو تطبيق عميل حصان طروادة مطور بشكل خاص على خادم واحد قائم في البنية التحتية لشبكة المؤسسة.

من يتم استهدافه؟

غالبًا ما يستهدف المجرمون الإلكترونيون الشركات التي تهتم بمعالجة أو تخزين المعلومات التي يمكن استغلالها من قِبل المجرم لتحقيق مكسب شخصي. تتضمن الأهداف العادية:

- المصارفسيهاجم المجرمون خوادم المصارف أو شبكاتها، بغرض الوصول إلى المعلومات وتحويل الأموال بشكل غير قانوني من حسابات العملاء المصرفية.

- شركات التحصيل – مثل شركات الهاتفعندما يتم اختيار شركة تحصيل لشن هجوم عليها، يسعى المجرمون بشكل عام إلى الوصول إلى حسابات العملاء أو سرقة المعلومات القيمة، مثل قواعد بيانات العملاء أو المعلومات المالية أو البيانات التقنية.

اختراق أمن الشركة

نظرًا إلى أن الشركات الكبرى، التي عادة ما تكون هدف هجمات فيروسات الحواسيب المستهدفة، غالبًا ما يكون لديها مستوى عالٍ من أمن تكنولوجيا المعلومات، قد يحتاج المجرمون الإلكترونيون إلى استخدام بعض أساليب المكر الخاصة. وحيث إن معظم المؤسسات لديها جدار حماية وتدابير وقائية أخرى ضد الهجمات الخارجية، قد يسعى المجرمون إلى الحصول على المساعدة من داخل المؤسسة:

- التصيّد الاحتياليقد يقدّم الموظفون المساعدة للمجرم عن غير إدراك عن طريق الاستجابة لرسائل البريد الإلكتروني للتصيّد الاحتيالي، التي تزعم أنها من قسم تكنولوجيا المعلومات في الشركة، التي تطالب الموظف بإدخال كلمة مرور الوصول إلى نظام الشركة... لأغراض الاختبار.

- استخدام هوية مزيفةفي بعض الحالات، قد يستخدم المجرمون المعلومات الشخصية التي جمعوها من مواقع ويب الشبكات الاجتماعية، لانتحال هوية أحد زملاء الموظف، بحيث يبدو طلب التصيّد الاحتيالي للحصول على أسماء المستخدمين وكلمات المرور كما لو كان مرسلاً فعلاً من أحد الزملاء. يساعد هذا في ضمان عدم ارتياب الموظفين لدى مطالبتهم بإدخال كلمات المرور الخاصة بهم.

كيف تحمي نفسك من الجرائم على الإنترنت

مع استخدام المجرمين الإلكترونيين العديد من التقنيات لمهاجمة حواسيب المستخدمين وبياناتهم، أصبحت الحماية المتعددة الطبقات أمرًا لا غنى عنه. وبإمكان حلول الحماية من البرامج الضارة التي تضم تقنيات الكشف المستند إلى التوقيع والتحليل التجريبي الاستباقي والحماية السحابية تقديم المزيد من الحماية لأجهزتك وبياناتك من التهديدات الجديدة والمعقدة.- تشتهر عدة شركات مثل Kaspersky Lab وغيرها بمنتجات الحماية من البرامج الضارة المتعددة الطبقات ذات المستوى العالمي التي يمكنها حماية مجموعة من الحواسيب والأجهزة من الجرائم على الإنترنت، ومنها:

- * الحواسيب الشخصية التي تعمل بنظام Windows

- * حواسيب Linux

- * أجهزة Apple Mac

- * الهواتف الذكية

- * الأجهزة اللوحية.

لحمايتك يجب أن تتمتع بالقدرة على حماية أجهزتك. إليك الطريقة:

- قم بتثبيت وتفعيل:

ليست هناك تعليقات

إرسال تعليق